PROTOCOLO

Conjunto de reglas y normas que permiten que dos o más entidades de un sistema de comunicación se comuniquen entre ellos para transmitir información.

ETIQUETA

Conjunto de normas de comportamiento general en internet. La etiqueta no es más que una adaptación de las reglas de etiqueta del mundo real a las tecnologías y el ambiente virtual.

PROXY

Un ordenador que intercepta las conexiones de red que un cliente hace a un servidor de destino.

Intercepta la navegación de los clientes por páginas web, por varios motivos posibles: Seguridad, rendimiento, anonimato, etc.

FIREWORKS

Es un programa de separación en red que está diseñado para dejar pasar sólo programas que cumplan con la condición.

PUERTOS DE UN PROTOCOLO

FTP Data - Utilizado por servidores FTP (File Transfer Protocol) para la transmicion de datos en modo pasivo.

FTP - Tambien utilizado por servidores FTP. Su mala configuracion puede resultar en ataques (troyanos, hacking, etc..)

SSH - Puerto utilizado por Secure Shell (SSH), el cual es un protocolo y un programa que lo utiliza para acceder a maquinas remotas a travez de una red. Ademas funciona como una herramientra de transmicion de datos, desde ficheros sueltos hasta una sesion de FTP cifrado.

Telnet - Telnet es una herramienta que proporcionauna ventana de comandos, los cuales permiten controlar una pc de forma remota. Es una de las formas mas faciles de entrar ilicitamente en una pc ajena.

SMTP - Puerto utilizado por SMTP (Simple Mail Transfer Protocol), o en español Protocolo de transferencia simple de correo electronico. Como deben suponer, es el protocolo, basado en texto, que permite transferir correo electronico entre diferentes computadoras, PDA's, celulares, etc.

DNS - Este puerto lo utiliza el DNS (Domain Name System), esta base de datos distribuida o jerarquica, se encarga de traducir nombres de dominios a IP's.

DCC - Utilizado principalmente en programas de comunicacion para transferir ficheros.

Finger - En este puerto se corre el servicio Finger, el cual a sido uno de los mayores problemas de seguridad en Unix, ya que este proporciona informacion, muy detallada, de los usuarios de una maquina, esten o no logueados.

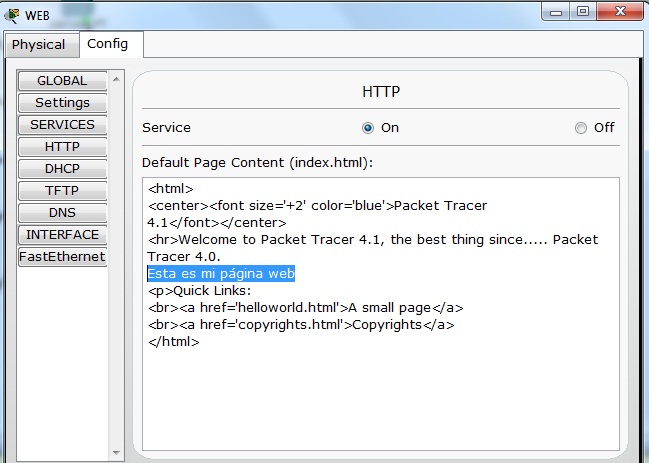

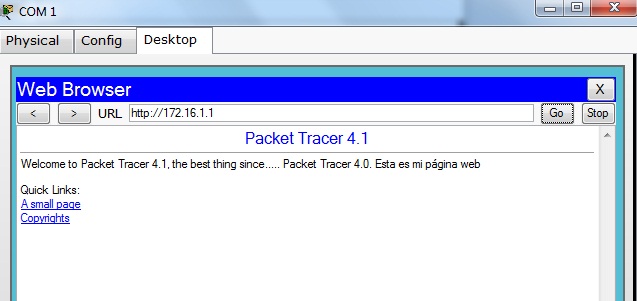

HTTP - Puerto que transmite el protocolo HTTP (Hypertext Transfer Protocol) que es el utilizado en cada transaccion web (WWW).

POP3 - Puerto que utiliza el servicio POP3 (Post Office Protocol 3), que es el correo electronico, offline.

IDENT - Servicio de identificacion/autorizacion. Los servidores de internet, como POP, IMAP, SMTP, IRC consultan este puerto en respuesta a conexiones de clientes.

RPC - Remote Procedure Cell. Este servicio, es el encargado de administrar la comunicacion con otra pc cuando un programa solicita ejectuar codigo en esa otra pc. De esta forma, el programador no tiene que procuparse por esta conexion.

NetBIOS - Por este puerto funciona el servicio NetBIOS que es el encargado de compartir ficheros de tu pc, por tu red interna. Con este puerto abierto peligras de que gente de todo el mundo, pueda ver y usar estos ficheros a travez de internet.

IMAP - Por aca, se ejecuta el IMAP (Internet Message Access Protocol). Este es un servicio nuevo, por lo cual los servidores de internet que lo utilizan, no han tenido suficiente tiempo para madurar. Lo cual implica, que este sea una muy buena via de acceso para los intrusos.

HTTPS - El Hypertext Transfer Protocol Secure, no es mas que una vercion segura, del ya mencionado HTTP.

MSFT DS - Server Message Block. A partir de Windows 2000, microsoft añadió la posibilidad de ejecutar SMB directamente sobre TCP/IP sin la capa extra de NBT.

Socks - Aqui funciona el servicio Socks, el cual es un protocolo que permite a las aplicaciones cliente-servidor usar de manera transparente los servicios de un firewall de red.

UPnP - El universal plug n' play define protocolos y procedimientos comunes para garantizar la interoperatividad sobre PC's permitidos por red, aplicaciones y dispositivos inalambricos.

WebProxy - Este puerto lo pueden utilizar terceros para ocultar su verdadero IP a los servidores web.

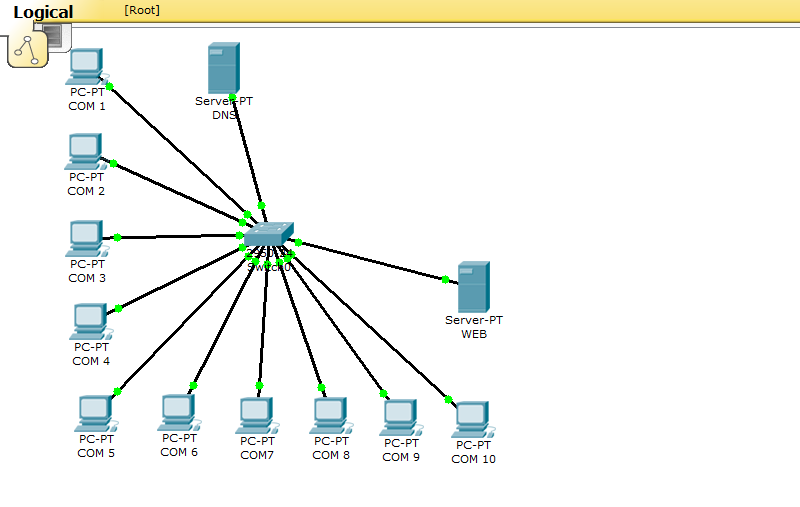

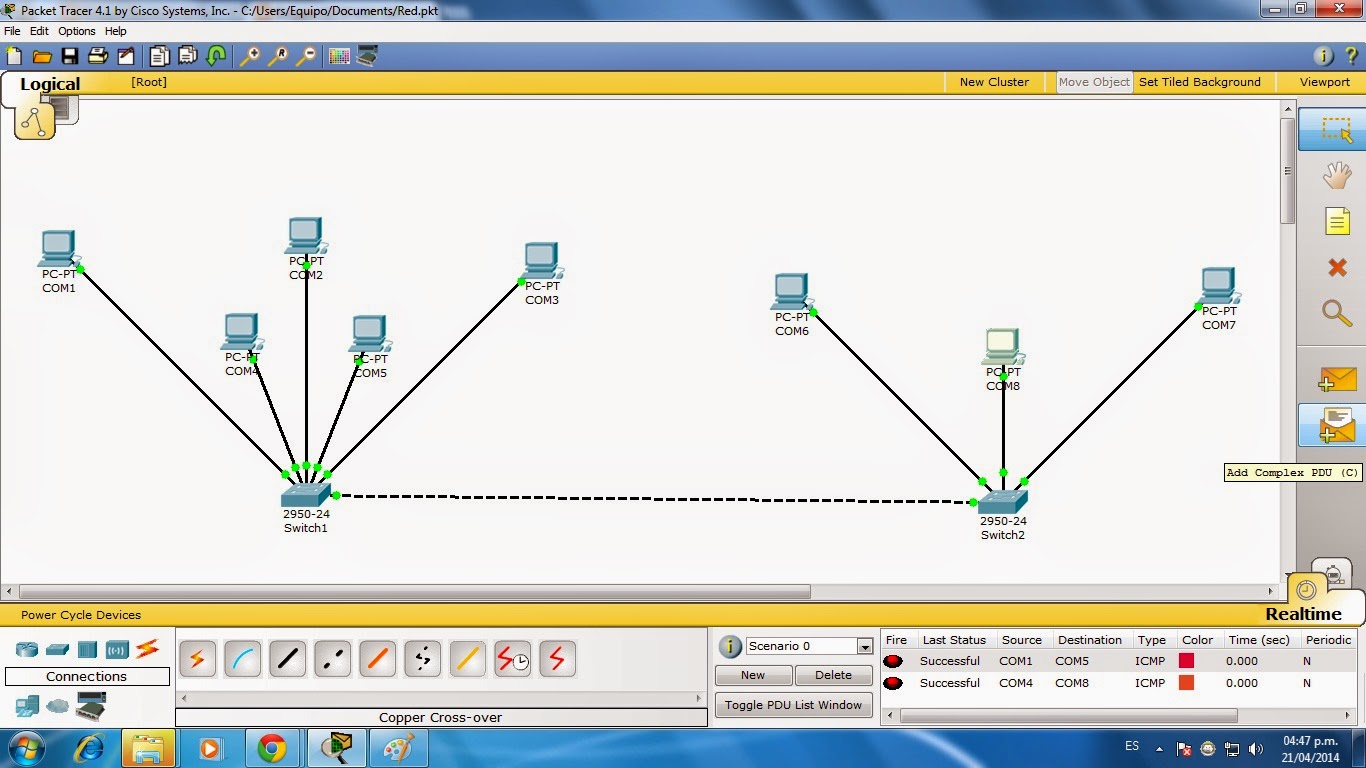

*Montamos una red MAN, utilizamos 8 computadores en dos cedes, en la primer cede se encuentran 5 computadores y 1 Switch, en la segunda 3 computadores y 1 switch.

*Los computadores están conectados con cable derecho en el switch y de cede a cede está conectado con cable cruzado.

*Se enviaron paquetes de un computador de la cede 1 a la misma y de un computador de la cede 1 a 2.

*La IP (192.168.100.0)

*Los computadores fueron nombrados de COM1-COM8

Solución.

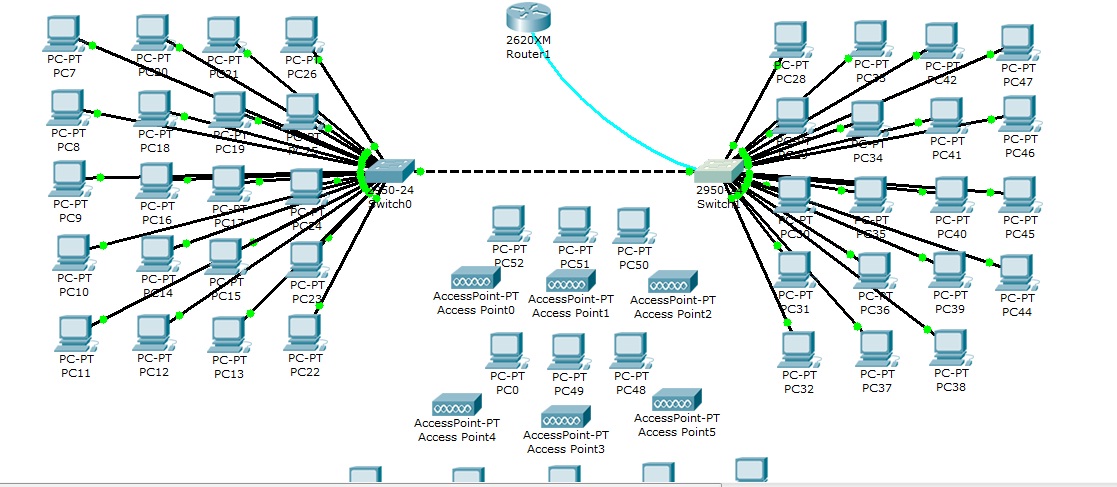

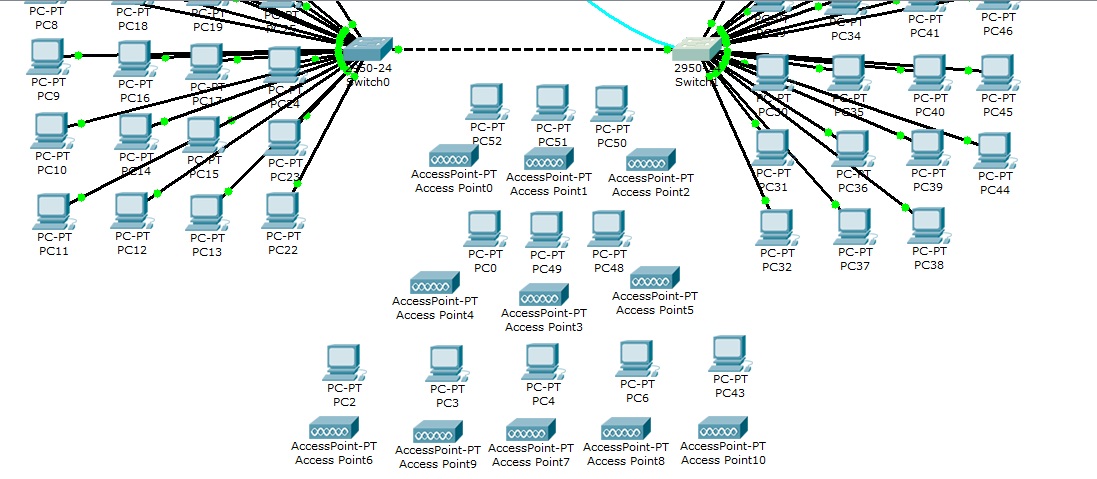

Se utlizaron 50 computadores, 10 antenas inalambricas, 2 switch, un cable cruzado, un cable consola, un routher, 40 cables derechos.

Al montar la sala con los dispositivos que nos dan, se llega a la conclusión de que hace falta un nuevo switch de 8 puerto, 4 cables derechos y sobrarían 4 cruzados.